SZ nr 27–48/2024

SZ nr 27–48/2024z 30 czerwca 2024 r.

Cyberbezpieczeństwo w sektorze zdrowia. Kluczowa rola centralizacji

Krystian Magdziarz, Agnieszka Magdziarz

Raport roczny CERT Polska [1] potwierdził prognozy wielu specjalistów dotyczące dalszych wzrostów zgłaszanych incydentów w sieciach informatycznych. Jednocześnie cyberataki stają się na tyle intensywne i skuteczne, że przechodzą do mainstreamu. Ciągłe wycieki danych z podmiotów medycznych, tj. nieautoryzowany dostęp do danych z centrów medycznych All-Med. [2], pojawienie się danych pacjentów ALAB w darknet [3] czy ostatnie włamanie na serwery Medily [4], budzą coraz większe wątpliwości co do efektywności wykorzystania środków z rządowych dotacji na cyberbezpieczeństwo [5]. Wszystkie te wydarzenia mają miejsce w cieniu wprowadzenia nowej dyrektywy unijnej NIS2.

Dyrektywa NIS2: Wymogi i terminy wdrożenia

Dyrektywa NIS2 (Network and Information Systems Directive) jest nowym unijnym aktem prawnym, mającym na celu podniesienie ogólnego poziomu cyberbezpieczeństwa w krajach członkowskich. Jej implementacja w polskim systemie prawnym musi nastąpić do 17 października 2024 roku. Dyrektywa ta nakłada na podmioty z sektora zdrowia, w tym szpitale, obowiązek wprowadzenia zaawansowanych środków ochrony danych oraz procedur zarządzania incydentami bezpieczeństwa. Szpitale będą musiały dostosować swoje systemy IT do nowych wymogów, co obejmuje m.in. regularne audyty bezpieczeństwa, zgłaszanie incydentów oraz stosowanie najlepszych praktyk w zakresie zarządzania ryzykiem. Wprowadzenie NIS2 stwarza również szansę na centralizację usług IT, co może znacząco poprawić poziom cyberbezpieczeństwa i zgodność z nowymi regulacjami. Implementacja tych przepisów jest kluczowa, aby polskie szpitale mogły skutecznie chronić dane pacjentów i przeciwdziałać zagrożeniom w cyberprzestrzeni.

Dotacje rządowe

W ostatnich latach rząd przeznaczył znaczące środki na poprawę poziomu cyberbezpieczeństwa w sektorze zdrowia. Ministerstwo Zdrowia uruchomiło programy dofinansowania, które mają na celu wsparcie szpitali i innych placówek medycznych w implementacji zaawansowanych systemów zabezpieczeń. Przykładem takiej inicjatywy jest fundusz o wartości ponad 260 milionów złotych6, który został przeznaczony na zwiększenie ochrony danych pacjentów oraz modernizację infrastruktury IT w szpitalach.

Te środki pozwalały na zakup nowoczesnych systemów monitorowania, szkolenia personelu w zakresie cyberbezpieczeństwa oraz przeprowadzenie niezbędnych audytów i testów penetracyjnych. Dzięki tym inwestycjom placówki medyczne mają być lepiej przygotowane na ataki cybernetyczne – czy w istocie tak jest?

Należy pamiętać, że jednorazowe dotacje mogą stanowić istotny krok w kierunku poprawy cyberbezpieczeństwa, jednak zapewnianie pełnej ochrony to proces ciągły, który wymaga regularnych aktualizacji, monitoringu i adaptacji do nowych zagrożeń. Chociaż fundusze przeznaczone na modernizację infrastruktury IT i szkolenia personelu są niezbędne, ich efektywność może być ograniczona, jeśli nie będą wspierane przez długofalowe strategie zarządzania bezpieczeństwem. Stąd konieczność stałego wsparcia finansowego i organizacyjnego, aby zapewnić, że placówki medyczne są przygotowane do przeciwdziałania ewoluującym zagrożeniom i utrzymania wysokiego poziomu ochrony danych pacjentów na co dzień.

Centralizacja kluczowych usług IT w ochronie zdrowia

Nie ma się co oszukiwać, że dotacje podniosą na stałe poziom bezpieczeństwa w sektorze ochrony zdrowia. Szpitale często nie dysponują wystarczającymi środkami na skuteczną rekrutację specjalistów odpowiedzialnych za cyberbezpieczeństwo (konkurencja jest na tym rynku ogromna z uwagi na fakt ciągłego niedoboru wykwalifikowanej kadry oraz stale rosnących wyzwań w tym sektorze), a cykliczne audyty zlecane przez każdy podmiot z osobna nie są ani efektywne finansowo, ani nie zapewniają skutecznej ochrony. W obliczu tych wyzwań centralizacja kluczowych usług IT może stanowić klucz do poprawy bezpieczeństwa danych pacjentów oraz zwiększenia efektywności zarządzania zasobami w sektorze zdrowia.

Centralizacja części usług IT w sektorze ochrony zdrowia mogłaby być realizowana poprzez inicjatywę rządową, która obejmowałaby stworzenie jednolitej platformy do zarządzania stronami internetowymi szpitali i innymi kluczowymi zasobami cyfrowymi, przez nowo powołaną lub istniejącą instytucję rządową. Obecnie Ministerstwo Cyfryzacji, we współpracy z Centralnym Ośrodkiem Informatyki, ma odpowiednie kompetencje i mogłoby opracować oraz wdrożyć centralny system, który zapewniałby jednolite standardy bezpieczeństwa i zarządzania danymi. Taki system mógłby oferować szpitalom gotowe do użycia szablony stron internetowych, regularnie aktualizowane pod kątem bezpieczeństwa, co pozwoliłoby na szybką adaptację do nowych zagrożeń. Dodatkowo centralizacja umożliwiłaby skonsolidowanie zasobów i narzędzi do monitorowania zagrożeń oraz prowadzenia audytów bezpieczeństwa, co nie tylko obniżyłoby koszty, ale także zwiększyłoby skuteczność ochrony. Centralny system zarządzania mógłby również oferować szkolenia oraz wsparcie techniczne, pomagając placówkom medycznym w utrzymaniu wysokich standardów cyberbezpieczeństwa na co dzień.

Wytwarzanie oprogramowania obejmuje nie tylko aspekty cyberbezpieczeństwa, ale także wiele innych kluczowych wymagań, takich jak zgodność z WCAG 2.0, zapewnienie odpowiedniego interfejsu użytkownika (UX/UI), automatyzacja procesów oraz inne czynniki wpływające na efektywność i użyteczność. Centralizacja usług IT mogłaby skutecznie adresować te potrzeby poprzez wdrożenie jednolitych standardów i wytycznych. Dzięki centralizacji możliwe byłoby stworzenie spójnych, dostępnych i intuicyjnych interfejsów, które spełniałyby kryteria dostępności dla osób z niepełnosprawnościami. Ponadto automatyzacja procesów aktualizacji oprogramowania i monitorowania zagrożeń mogłaby znacznie zwiększyć efektywność zarządzania stronami internetowymi. Centralne zarządzanie umożliwiłoby również konsolidację zasobów i narzędzi, co przyczyniłoby się do podniesienia jakości i bezpieczeństwa oprogramowania w całym sektorze zdrowia.

Chociaż nie można nałożyć obowiązku korzystania z centralnie wytworzonego oprogramowania na podmioty medyczne, istnieje szereg środków, które mogą skutecznie zachęcić je do stosowania tych rozwiązań. Przede wszystkim, centralizacja może przynieść znaczne oszczędności finansowe poprzez eliminację potrzeby indywidualnych inwestycji w rozwój i utrzymanie infrastruktury IT. Ponadto centralnie zarządzane oprogramowanie, które spełnia najwyższe standardy cyberbezpieczeństwa oraz zgodności z WCAG 2.0, może oferować bardziej profesjonalne i bezpieczne rozwiązania niż te tworzone samodzielnie przez poszczególne jednostki.

Profesjonalizacja tych rozwiązań nie tylko podnosi poziom ochrony danych, ale również zwiększa efektywność operacyjną, co jest kluczowe dla placówek medycznych. Co więcej, prowadzenie kampanii informacyjnych i szkoleniowych mogłoby zwiększyć świadomość korzyści płynących z centralizacji, w tym lepszego wsparcia technicznego, regularnych aktualizacji oraz ciągłego monitorowania zagrożeń.

Skuteczna strategia komunikacyjna, podkreślająca zarówno ekonomiczne, jak i operacyjne zalety centralizacji, może przekonać zarządy placówek medycznych do przyjęcia tych rozwiązań, co w dłuższej perspektywie przyczyni się do podniesienia ogólnego poziomu bezpieczeństwa i efektywności w całym sektorze ochrony zdrowia.

Strony WWW bramą do systemów teleinformatycznych szpitali

Strony internetowe szpitali stanowią krytyczny punkt dostępu do ich systemów teleinformatycznych, co czyni je potencjalnym celem dla cyberprzestępców. W ramach jednego hostingu często obsługiwane są również inne kluczowe usługi, takie jak poczta e-mail, co zwiększa ryzyko kompromitacji całej infrastruktury IT. Naruszenie bezpieczeństwa strony WWW może prowadzić do uzyskania nieautoryzowanego dostępu do kont e-mail, a następnie umożliwić przeprowadzenie zaawansowanych ataków typu spear phishing [7]. Tego rodzaju incydenty mogą skutkować przejęciem kontroli nad systemami szpitalnymi, co niesie ze sobą poważne konsekwencje dla integralności i poufności danych pacjentów oraz stabilności operacyjnej placówki medycznej.

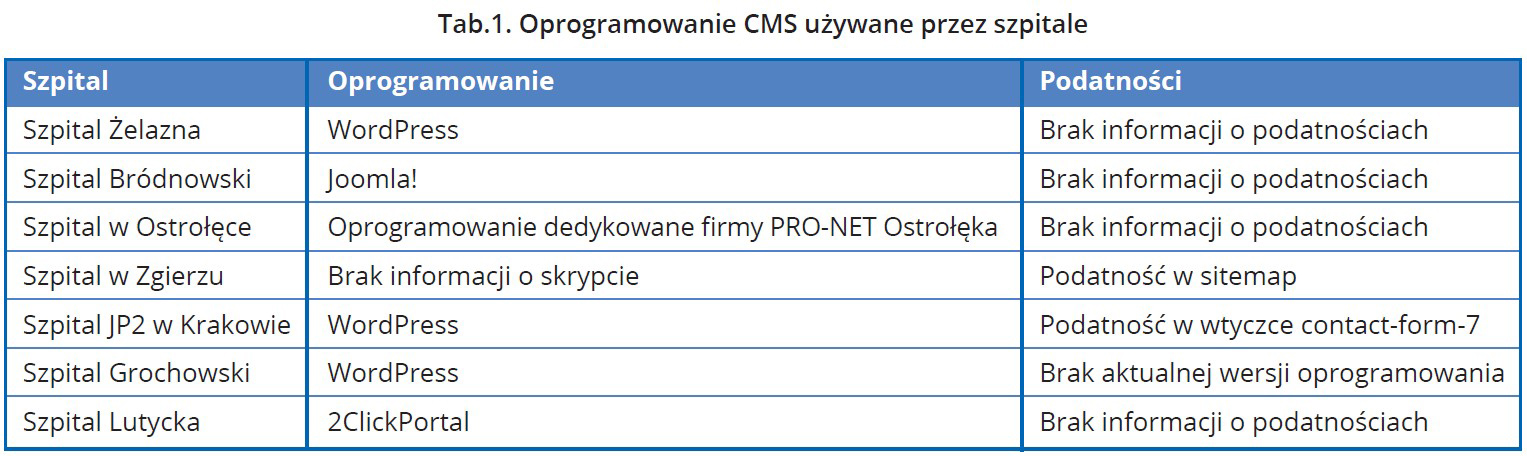

W celu zrozumienia obecnego stanu zabezpieczeń stron internetowych szpitali przeprowadzono analizę używanego oprogramowania oraz potencjalnych podatności. W tabeli 1 przedstawiono zestawienie systemów zarządzania treścią (CMS) i dedykowanych rozwiązań stosowanych przez różne placówki medyczne. Tabela zawiera również informacje o wykrytych podatnościach, co pozwala na ocenę ryzyka związanego z obecnym stanem bezpieczeństwa stron WWW tych jednostek.

Brak informacji o podatnościach

Powyższe zestawienie pokazuje różnorodność używanego oprogramowania oraz wskazuje na potencjalne luki w zabezpieczeniach, które mogą być wykorzystane przez cyberprzestępców. Ujednolicenie i centralizacja systemów zarządzania treścią mogłyby znacznie poprawić stan cyberbezpieczeństwa w tych placówkach.

Case Study: Sukces Ministerstwa Obrony Narodowej w centralizacji

Ministerstwo Obrony Narodowej (MON) jest przykładem skutecznej centralizacji usług IT. Dzięki temu osiągnięto znaczące korzyści w obszarze cyberbezpieczeństwa. Strony internetowe jednostek wojskowych w MON są skupione w ramach kilku wewnętrznych platform. Kluczowe dowództwa wojskowe prowadzą swoje strony w domenie wojsko-polskie.pl na bazie zunifikowanej platformy zarządzania treścią. Następnie MON, poprzez utworzenie Dowództwa Komponentu Wojsk Obrony Cyberprzestrzeni, zintegrowało zarządzanie systemami informacyjnymi oraz innymi kluczowymi zasobami teleinformatycznymi [8]. Dzięki temu podejściu Ministerstwo może osiągnąć wysoki poziom zabezpieczeń, zminimalizować ryzyko nieautoryzowanego dostępu oraz zwiększyć efektywność zarządzania infrastrukturą IT.

Centralizacja pozwala na wdrożenie spójnych standardów bezpieczeństwa oraz regularne aktualizacje oprogramowania, co znacząco utrudnia potencjalnym napastnikom przeprowadzenie skutecznych ataków. Centralizacja oznacza także skuteczniejszy rozwój funkcjonalności, z uwagi na możliwość zaangażowania większej liczby dedykowanych jednej platformie deweloperów. Dodatkowo, skonsolidowane zasoby i centralne monitorowanie zagrożeń umożliwiają szybką reakcję na incydenty oraz lepsze zarządzanie ryzykiem (za poziom bezpieczeństwa stron WWW odpowiada między innymi powołany CSIRT MON [9]). MON może zyskiwać także na efektywności finansowej, eliminując redundancję w zatrudnianiu specjalistów IT przez poszczególne jednostki organizacyjne i optymalizując koszty związane z utrzymaniem infrastruktury.

Sukces Ministerstwa Obrony Narodowej w centralizacji usług IT pokazuje, że podobne podejście mogłoby przynieść znaczne korzyści w sektorze ochrony zdrowia. Wprowadzenie centralnego zarządzania stronami internetowymi szpitali mogłoby poprawić bezpieczeństwo danych pacjentów, zwiększyć efektywność operacyjną oraz obniżyć koszty związane z zarządzaniem IT. Dość powiedzieć, że w tym kierunku prawdopodobnie zmierza także Komenda Główna Policji [10]. Czy sektor ochrony zdrowia jest na to gotowy? Czy kolejne unijne akty prawne zmuszą sektor ochrony zdrowia do gigantycznych zmian w organizacji usług IT? Jakie kroki należy podjąć, aby przygotować się na te wyzwania?

Przypisy:

- CERT Polska jest specjalistycznym zespołem działającym w strukturach NASK – Państwowego Instytutu Badawczego, którego rdzeniem działalności jest obsługa incydentów bezpieczeństwa cybernetycznego. Źródło raportu: https://cert.pl/uploads/docs/Raport_CP_2023.pdf.

- Źródło: https://niebezpiecznik.pl/post/wyciek-danych-centrum-all-med-w-lodzi-o-co-tu-chodzi/.

- Źródło: https://niebezpiecznik.pl/post/dane-z-alab-znow-w-darknecie-uporzadkowane-numerami-pesel/.

- Źródło: https://cyberdefence24.pl/cyberbezpieczenstwo/wyciek-danych-pacjentow-z-40-klinik-prezes-uodo-podejmie-dzialania.

- Środki można było pozyskiwać między innymi w ramach Zarządzenia nr 8/2023/BBIICD Prezesa Narodowego Funduszu Zdrowia z dnia 16.01.2023 r. Dotacje przyznawane były do 30.09.2023 r.

- Źródło: https://www.rynekzdrowia.pl/E-zdrowie/260-mln-zl-na-cyberbezpieczenstwo-w-szpitalach-Beda-tez-szkolenia-dla-POZ,238471,7.html.

- Spear phishing to wysoce ukierunkowana forma phishingu, która polega na oszukiwaniu konkretnych osób lub organizacji w celu uzyskania nieautoryzowanego dostępu do poufnych informacji. W przeciwieństwie do tradycyjnego phishingu, który jest masowym atakiem rozsyłanym do szerokiej grupy odbiorców, spear phishing jest precyzyjnie zaplanowany i skierowany do określonej osoby lub grupy osób, często wykorzystując informacje personalne zebrane wcześniej o ofiarach.

- Źródło: https://www.youtube.com/watch?v=bITdjAcO2Mg.

- Zadania zespołów CSIRT możemy znaleźć na https://sip.lex.pl/akty-prawne/dzu-dziennik-ustaw/krajowy-system-cyberbezpieczenstwa-18746756/roz-6.

- Komenda Główna Policji ogłosiła przetarg publiczny na zakup usługi serwisu pogwarancyjnego CMS dla 825 serwisów. Źródło: https://www.przetargi.egospodarka.pl/20004572401_Zakup-uslugi-serwisu-pogwarancyjnego-Systemu-Zarzadzania-Trescia-CMS-WebAdministrator-GOLD-825-serwisow-na-okres-24-miesiecy-oraz-nowych-funkcjonalnosci-systemu-CMS_2021_2.html.